No dia 2 de março a Microsoft lançou uma atualização para corrigir quatro vulnerabilidades zero day ativas em servidores Microsoft Exchange.

As vulnerabilidades zero day do Microsoft Exchange estão descritas nos CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065.

Esta vulnerabilidade atingue os servidores Exchange 2013 a 2019. Já o Exchange Online não está afetado.

O que são vulnerabilidades zero day?

Vulnerabilidade zero day são as falhas de segurança que atinguem os aplicativos de computadores, exploradas por hackers e desconhecida pelos fabricantes até o momento do ataque.

Quem está atacando os servidores Microsoft Exchange?

A Microsoft atribuiu os ataques ao grupo de hackers conhecido como Hafnium e patrocinado pelo estado da China.

“Embora a Hafnium esteja sediada na China, suas operações são conduzidas principalmente a partir de servidores virtuais privados alugados (VPS) nos Estados Unidos”

Como parte desses ataques, os invasores instalam web shells que permitem o controle do servidor e acesso a rede interna, bem como roubar dados, fazer upload de arquivos e executar quase qualquer comando no sistema comprometido.

Como este ataque Zero Day ocorre?

Para que o ataque funcione, os invasores precisam acessar um servidor Microsoft Exchange na porta 443.

Em seguida fazem um dump de memória do executável LSASS.exe para coletar credenciais em cache.

Posteriormente, as caixas de correio e dados roubados do Exchange são exportadas para serviços de compartilhamento de arquivos, como o MEGA.

Finalmente, um shell remoto para seus servidores é criando, permitindo acesso ao servidor e a máquinas de sua rede interna.

Devido à gravidade dos ataques, a Microsoft recomenda que a você que “instale essas atualizações imediatamente“ para que esteja livre desta vulnerabilidade.

Como é possível se proteger?

A boa notícia é que a equipe de segurança da Microsoft já lançou uma série de patches para atenuar as vulnerabilidades.

Você pode encontrar mais detalhes sobre os patches no site Microsoft Tech Community , incluindo como baixar e instalar as atualizações, bem como como verificar se há sinais de comprometimento em seus servidores Exchange.

Faça o download dos arquivos de correção através do suporte da Microsoft.

A partir da linha de comando (CMD), como administrador, instale as atualizações de segurança:

1 – Faça o download dos kb´s de correção.

2 – Em seguida, selecione Iniciar e digite CMD.

3 – Agora clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador .

4 – Por fim, digite o caminho completo do arquivo .msp e pressione Enter.

Como saber se estou comprometido?

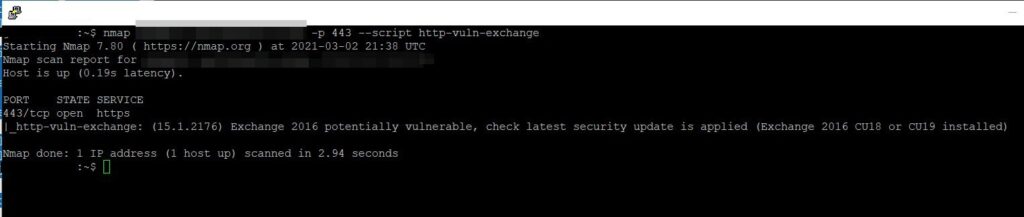

Também podemos verificar uma rede em busca de servidores Microsoft Exchange potencialmente vulneráveis. Aqui vamos utilizar uma máquina Linux para estes passos.

Nesse sentido, vamos utilizar um scrip Nmap criado pelo consultor sênior de inteligência de ameaças da Microsoft, Kevin Beaumont.

Logo após fazer o download do script no GitHub, basta salvar em /usr/share/nmap/scripts

Agora vamos executar o seguinte comando:

nmap --script http-vuln-exchange

Agora que encontramos quais servidores Exchange estão vulneráveis, temos de certificar que as atualizações cumulativas estão em dia.

Podemos encontrar mais informações sobre as atualizações com suporte e como instalar os patches em um artigo da Equipe do Microsoft Exchange.

Se ainda assim, quiser aprofundar um pouco mais nesta descoberta, é possível consultar os logs de seus servidores.

A Microsoft forneceu informações de como realizar estas consultas, comandos PowerShell e como encontrar os rastros do ataque.

- ✨Novo Vídeo no Canal: Descubra o Poder do Microsoft ENTRA! ✨

- ✨🚀Treinamento Online Microsoft Intune✨🚀

- Microsoft Edge Legacy chega ao fim

- Microsoft Exchange – Vulnerabilidades Zero Day.

- Aprenda a usar o Microsoft Teams – Parte 2